Coluna / Informática / Redes sem fio: funcionamento, prós e contras

- Categoria: Vagner Lourenço

Com a popularização dos notebooks, smatphones e tablets, a internet já é uma necessidade óbvia. Com esses equipamentos, conseguimos tirar fotos, editar  planilhas, textos, jogar etc. Mas sem internet seria como ter um carro sem combustível praticamente.

planilhas, textos, jogar etc. Mas sem internet seria como ter um carro sem combustível praticamente.

E um tipo de acesso a internet nesses dispositivos é a conexão sem fio, conhecida como wireless ou wi-fi. Não vou entrar aqui em detalhes e explicações técnicas, o objetivo de nossa coluna não é este, mas vou mostrar uma visão geral de como funciona, e apresentar as vantagens e o perigo que essa ferramenta nos oferece.

A tecnologia wireless, já é velha conhecida dentro dos ambientes corporativos e técnicos, que ganhou necessidade a mais de 10 anos. Porém, nesta época, os equipamentos que proviam a conexão eram caros, e complicados de implementarem, sem falar que um notebook nesta época era para poucos. Mas desses anos para cá, assim como toda a gama de aparelhos eletrônicos, ganharam força de produção e competitividade, os preços foram baixando cada vez mais.

O termo wi-fi, é uma marca registrada da Wi-Fi Alliance, e utiliza um protocolo padrão, que é o IEEE 802.11 (a,b,g,n), sendo assim, todo equipamento que apresentar esse logotipo abaixo na embalagem em território nacional, é homologado Anatel (Agência Nacional de Telecomunicações).

O procedimento de conexão sem fio, é feito por ondas de rádio, assim como escolhemos a estação preferida no aparelho de som por freqüências (102,1 por exemplo), ou canais de televisão, o acesso wi-fi também se dá por canais de freqüência, que são geralmente escolhidas automaticamente pelos concentradores, para não gerar conflitos entre uma rede distinta e outra.

Os concentradores, que são conhecidos como roteadores wireless, são onde fica armazenada todas as configurações, como nome da rede, senhas, permissões de acesso, etc. É através destes aparelhos, que conseguimos o acesso a rede da empresa ou nossa casa, neste acesso nos conectamos a impressoras, arquivos, entre outras coisas, e a internet, que é o foco de nossa conversa.

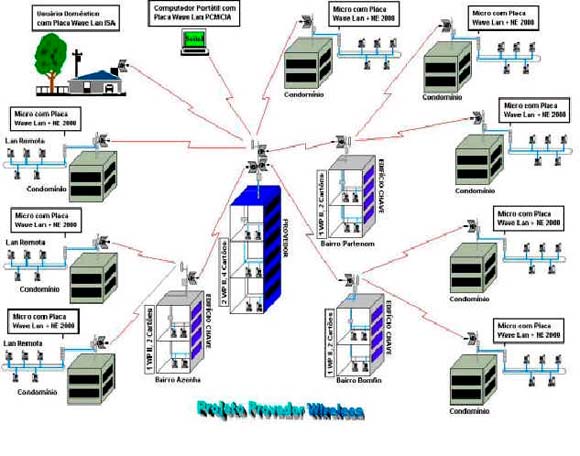

No diagrama abaixo conseguimos visualizar como funciona essa conexão entre os equipamentos (smatphones, notebook, tablets, etc), e o concentrador, que nele está ligado o sistema de internet.

As vantagens desse tipo de conexão são muitas, a mobilidade é a principal, ligando o concentrador e a internet (modem por exemplo), numa área principal de sua casa ou apartamento, não precisamos ficar presos por fios, é possível você acessar internet no seu notebook na sala, sua esposa usar o tablet no quarto, e seu filho, um outro notebook na varanda por exemplo, tudo isso sem o incômodo de cabos de rede, modem, etc.

Nas empresas acontece o mesmo, no servidor da mesma, inserimos um roteador wireless e pronto, não é mais necessário todos estarem o tempo todo em suas baias ou salas para trabalharem, ou acessar a impressora, ou seus arquivos armazenados no servidor. Você pode faz alguns slides no seu notebook para uma reunião, mas precisa de internet para algumas informações complementares ou exemplos, com uma rede wireless na empresa, então você pode levá-los a qualquer local da empresa, que estarão disponíveis todos os recursos de sua rede.

Com os equipamentos corretos, é possível ligar redes a uma distância significativa, entre cidades, por exemplo, ou filiais, até a matriz da mesma cidade ou cidades vizinhas. Nesse caso, é instalada uma antena na matriz, onde todas as filiais serão apontadas para a mesma, fazendo assim a distribuição da internet, impressoras, arquivos e internet, a partir de um único local: a matriz, economizando recursos, e centralizando dados.

Mas toda essa mobilidade, e economia de custos, se mal utilizados, acaba trazendo perigos reais, que é a segurança dessa conexão. Como o acesso deste tipo de conexão não são feitas por cabos, e sim por ondas de rádio, não é só seu equipamento que vai "enxergar" sua rede, outros dispositivos também podem detectá-los. Quando eu digo enxergar, não significa que o outro equipamento vai se "conectar", temos que deixar isso bem claro.

Uma vez que este outro dispositivo, visualizar sua rede, se seu concentrador não estiver com o sistema de segurança bem configurado, facilmente o "intruso", se conecta a sua rede.

Pra ficar mais claro isso, vamos dar um exemplo:

Vamos imaginar que você tem uma conexão adsl no seu apartamento, e nela está um roteador wireless pra fazer o compartilhamento da internet e impressora para os notebooks da sua família.

Então, com uma antena específica para isso, de um outro prédio, ou em um local até mais distante, o atacante detecta sua rede, ao tentar a conexão, será solicitada uma senha. E o que acontece com muita freqüência, é utilizada a senha 1234567 por exemplo, (parece mentira, mas isso acontece com muita freqüência), digitando essa senha, o "intruso" já está na sua rede. Mas aí, você pode estar pensando que ele somente vai usar sua internet, aí que esta o grande engano, o atacante, vai ter acesso a tudo que estiver em seu computador e os de sua família. Isso quer dizer, que ele vai ter acesso as suas fotos, planilhas de controle financeiros, etc. E se o intruso, tiver um conhecimento um pouco avançado, ele lança na sua rede algumas ferramentas que mandam pra ele todo tipo de informação: senhas de e-mail, senha de acesso a bancos, números de cartão de crédito, acesso as suas conversas particulares e o que mais interessá-lo (mais detalhes sobre esses tipos de ataque em colunas anteriores).

Então, segue algumas dicas para tornar sua rede sem fio doméstica e de pequenas empresas, mais segura:

Tipo de encriptação:

Na maioria dos roteadores sem fio, os técnicos com menos experiência, utilizam o sistema WEP (Wired Equivalent Privacy). Este, é um sistema de encriptacão de dados para redes sem fio muito fraco, fácil de quebrar, que utiliza na maioria das vezes, chaves de 64 bits, ou então de 128 bits, mas mesmo as de 128 são fáceis de serem descobertas, dependendo da senha, que na maioria das vezes, são palavras conhecidas. Em poucos minutos, o invasor descobrirá a mesma, e por conseqüência entrará nos computadores da rede.

Já o sistema WPA (Wi-Fi protected access), utiliza um sistema mais sofisticado e seguro na encriptação dos dados, em grosso modo, é estabelecido uma senha prévia pelo administrador da rede, e logo em seguida, são criadas pelo roteador, várias chaves, o que complica a vida do invasor na hora de tentar capturar a senha. E existe também o WPA2, que utiliza camadas ainda mais seguras de encriptação.

Mas mesmo o padrão IEEE 802.11, é necessário adotar ao passar dos anos, medidas mais sofisticadas de segurança, como o WPA e WPA2, de nada adianta, se na configuração de chaves de acesso, são utilizadas senhas simples.

Nunca utilize clichês como o mesmo nome da rede que é configurado, números de telefones, datas de nascimento, nome de integrantes da família, a marca do roteador que você adquiriu, etc. E sempre utilize os metacaracteres (!@#$%¨&*()_+), por exemplo, . Não excedendo de 64 caracteres.

Com uma senha dessas, fica praticamente impossível quebrá-la, levaria um longo perído de tempo para o mesmo, mas num simples desligamento do roteador, o invasor perde todo o trabalho e terá que recomeçar tudo novamente.

É importante ressaltar que, estamos falando de redes domésticas e pequenas empresas, com um número pequeno de computadores. Quando se fala em grandes corporações, indústrias etc, a camada de segurança é bem mais trabalhada, como sistemas de autenticação, detenção de endereço de hardware, tokens, etc.

Pra finalizar, a compra de um bom aparelho para sua residência ou pequena empresa, faz a diferença. Muitas vezes, com poucos reais a mais, adquirimos um aparelho que oferece uma interface de acesso mais amigável, e principalmente uma abrangência maior de sinal.

Vagner Lourenço

Network Analyst

SAP BASIS Consulting

LPI 101 - MCP+1 + MCDST + MCSA

contato@vagnerlourenco.com.br